{youtube}ynB1inl4G3c{/youtube}

O vulnerabilitate recent descoperită a procesorului ar putea pune în pericol informațiile securizate în orice computer bazat pe Intel fabricat din 2008. Ar putea afecta utilizatorii care se bazează pe o funcție de blocare digitală cunoscută sub numele de Intel Software Guard Extensions sau SGX, precum și pe cei care utilizează aplicații comune servicii bazate pe cloud.

„Atâta timp cât utilizatorii instalează actualizarea, vor fi bine.”

Cercetătorii au identificat gaura de securitate SGX, numită Foreshadow, în ianuarie și au informat Intel. Asta a determinat Intel să-și descopere potențialul mai larg în cloud. Această a doua variantă, Foreshadow-NG, vizează mediile de virtualizare bazate pe Intel pe care furnizorii de cloud computing precum Amazon și Microsoft le folosesc pentru a crea mii de PC-uri virtuale pe un singur server mare.

Intel a lansat actualizări de software și microcoduri pentru a se proteja împotriva ambelor tipuri de atacuri. Furnizorii de cloud vor trebui să instaleze actualizările pentru a-și proteja mașinile. La nivel individual, proprietarii fiecărui PC Intel compatibil SGX fabricat din 2016 vor avea nevoie de o actualizare pentru a-și proteja SGX. Unele dintre aceste actualizări vor fi instalate automat, în timp ce altele vor trebui instalate manual, în funcție de configurația unei mașini.

Cercetătorii vor demonstra defectul pe 16 august la Simpozionul de securitate Usenix din Baltimore. Este similar cu Spectre și Meltdown, atacurile bazate pe hardware care au zguduit lumea securității computerelor la începutul anului 2018. Cercetătorii au reușit să spargă mai multe caracteristici de securitate care sunt prezente în majoritatea mașinilor bazate pe Intel.

„Foreshadow-NG ar putea sparge proprietățile fundamentale de securitate pe care multe servicii bazate pe cloud le consideră de la sine înțelese.”

„SGX, mediile de virtualizare și alte tehnologii similare schimbă lumea, permițându-ne să folosim resursele de calcul în moduri noi și să punem date foarte sensibile în cloud – fișe medicale, criptomonede, informații biometrice precum amprentele digitale”, spune Ofir Weisse. student absolvent asistent de cercetare în informatică și inginerie la Universitatea din Michigan și autor al lucrării care va apărea la Usenix. „Acestea sunt obiective importante, dar vulnerabilități ca acesta arată cât de important este să procedăm cu atenție.”

Caracteristica Software Guard Extensions, țintele de atac demonstrative Foreshadow nu sunt utilizate pe scară largă astăzi. Deoarece doar o mână de furnizori de cloud și câteva sute de mii de clienți îl folosesc, este latent pe marea majoritate a computerelor echipate cu acesta, iar acele mașini nu sunt vulnerabile în acest moment. Acestea fiind spuse, cercetătorii avertizează că amenințarea va crește odată cu utilizarea produsului.

„Atâta timp cât utilizatorii instalează actualizarea, vor fi bine. Și, de fapt, marea majoritate a proprietarilor de PC-uri nu folosesc SGX, așa că nu este probabil să devină o problemă majoră în acest moment”, spune coautorul Thomas Wenisch, profesor asociat de informatică și inginerie la Universitatea din Michigan. „Pericolul real constă în viitor, dacă SGX devine mai popular și există încă un număr mare de mașini care nu au fost actualizate. De aceea această actualizare este atât de importantă.”

SGX și Foreshadow-NG

SGX creează o cutie de blocare digitală numită „enclavă sigură” într-o mașină, păstrând datele și aplicațiile din interior izolate de restul mașinii. Chiar dacă o vulnerabilitate de securitate compromite întreaga mașină, datele protejate de SGX ar trebui să rămână inaccesibile tuturor, în afară de proprietarul datelor.

Foreshadow-NG sparge peretele digital care menține computerele virtuale ale clienților din cloud izolate unele de altele pe servere mari.

Principala aplicație a SGX este de a permite procesarea și stocarea informațiilor sensibile, cum ar fi informațiile comerciale proprietare sau datele de sănătate, la centrele de date terțe, la distanță, unde nici măcar angajații centrelor de date nu ar trebui să poată accesa datele protejate. SGX poate controla, de asemenea, distribuția conținutului digital protejat prin drepturi de autor, de exemplu, făcând un film vizionabil numai pe anumite mașini.

Foreshadow sparge caseta de blocare a SGX, permițând unui atacator să citească și să modifice datele din interior. Deși acesta nu este primul atac care vizează SGX, este cel mai dăunător de până acum.

„Lucrările anterioare ar putea obține o parte din date uneori. Foreshadow primește majoritatea datelor de cele mai multe ori”, spune coautorul Daniel Genkin, profesor asistent de informatică și inginerie. „Pe lângă citirea datelor, Foreshadow extrage și ceea ce se numește cheie de atestare. Această cheie le permite atacatorilor să se prefacă drept o mașină sigură și să păcălească oamenii să-i trimită date secrete.”

A doua variantă, Foreshadow-NG, sparge peretele digital care ține PC-urile virtuale ale clienților din cloud individuale izolate unele de altele pe servere mari. Acest lucru ar putea permite unei mașini virtuale rău intenționate care rulează în cloud să citească date care aparțin altor mașini virtuale. Codul de virtualizare este prezent în fiecare computer bazat pe Intel fabricat din 2008.

„Foreshadow-NG ar putea sparge proprietățile fundamentale de securitate pe care multe servicii bazate pe cloud le consideră de la sine înțelese”, spune coautorul Baris Kasikci, profesor asistent de informatică și inginerie.

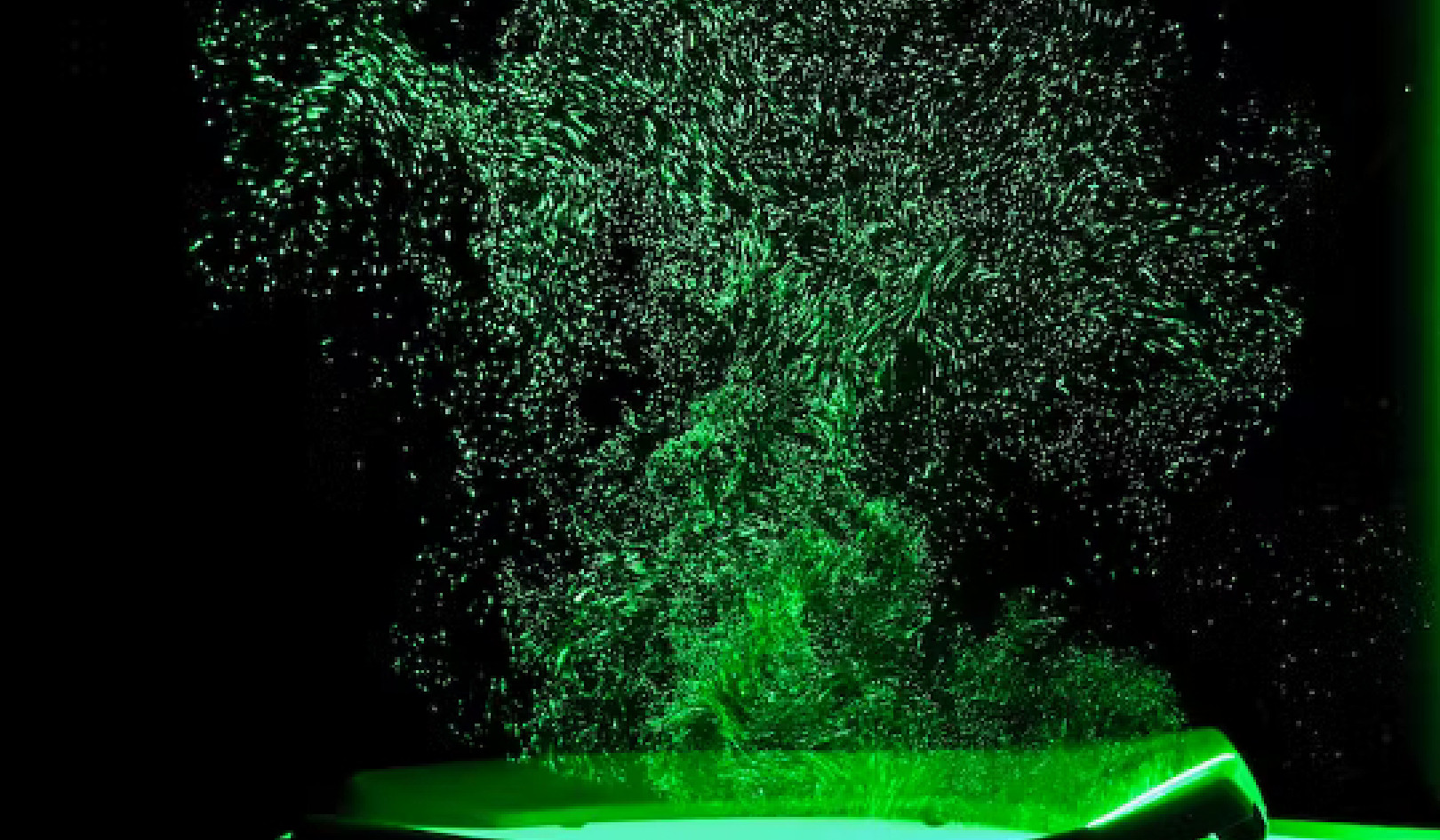

Cum funcționează atacurile

Ambele variante ale vulnerabilității obțin acces la mașina victimă folosind ceea ce este cunoscut sub numele de atac pe canal lateral. Aceste atacuri deduc informații despre funcționarea interioară a unui sistem prin observarea tiparelor în informații aparent inofensive - cât timp durează procesorul pentru a accesa memoria mașinii, de exemplu. Acesta poate fi folosit pentru a obține acces la funcționarea interioară a mașinii.

Atacul derutează apoi procesorul sistemului exploatând o caracteristică numită execuție speculativă. Folosită în toate procesoarele moderne, execuția speculativă accelerează procesarea, permițând procesorului să ghicească în esență ce i se va cere să facă în continuare și să planifice în consecință.

Atacul alimentează informații false care duc la execuția speculativă într-o serie de presupuneri greșite. Ca un șofer care urmărește un GPS defect, procesorul se pierde fără speranță. Această confuzie este apoi exploatată pentru a determina mașina victimă să scurgă informații sensibile. În unele cazuri, poate chiar modifica informațiile de pe mașina victimei.

În timp ce aceste vulnerabilități au apărut înainte de a provoca pagube majore, ele expun fragilitatea enclavelor securizate și a tehnologiilor de virtualizare, spune Ofir Weisse, asistentul de cercetare absolvent implicat în lucrare. El consideră că cheia pentru menținerea în siguranță a tehnologiilor constă în a face proiectele deschise și accesibile cercetătorilor, astfel încât aceștia să poată identifica și repara rapid vulnerabilitățile.

Alți cercetători din proiect sunt din grupul de cercetare belgian imec-DistriNet; Institutul de tehnologie Technion Israel; și Universitatea din Adelaide și Data61.

Sprijinul pentru lucrări a venit din partea Fondului de cercetare KU Leuven, Centrul de cercetare în domeniul securității cibernetice Technion Hiroshi Fujiwara, Biroul cibernetic Israel, Fundația Națională pentru Știință, Departamentul de Comerț al SUA, Institutul Național de Standarde și Tehnologie, Bursa postdoctorală Rothschild 2017-2018 , și DARPA.

Mai multe informații despre Foreshadow sunt disponibile la ForeshadowAttack.com.

Sursa: Universitatea din Michigan

Cărți conexe

at InnerSelf Market și Amazon